ネットなりすまし事件の怖さ、誰もが「容疑者」に

犯行の手口と自衛策とは

インターネットの掲示板への書き込みや電子メールを悪用した犯罪が後を絶たない。ネットで拡散するウイルスの種類は日々数万件のペースで増え、そのうち6~7割が一般のネットユーザーのパソコンを外部から自在に操る「遠隔操作型」というデータもある。自身のパソコンが気づかないうちに犯罪に使われ当局に誤認逮捕されることにもなりかねない。ネットを介した「なりすまし事件」の手口を振り返りながら、犯罪に巻き込まれないための自衛策を探る。

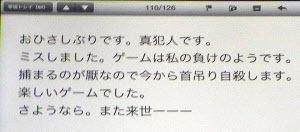

6~9月に相次いで発生したネット経由での犯行予告。真犯人が「警察・検察に醜態を晒(さら)させたかった」と声明を出しているように、捜査当局は犯行に関係のない一般市民を誤認逮捕する結果となった。

まずは一連の事件の経緯を振り返ってみよう。

発信元のIPアドレスが接続記録と一致

「猟銃と包丁で完全武装して学校へおじゃまします」――。翌日に予定されていた授業参観は中止され、神奈川県警保土ケ谷署が捜査を開始する。

2日後の7月1日、神奈川県警は東京都杉並区の明治大学2年の男性(19)を威力業務妨害の疑いで逮捕。横浜市ホームページに残された発信元のIPアドレスが、男性のパソコンの接続記録と一致したという。

7月29日21時45分ごろ、大阪市のホームページに無差別殺人の犯行予告が送られてきた。大阪・日本橋で「大量殺人をする」「歩行者天国にトラックで突っ込んで無差別に……」

8月26日。大阪府警は大阪府のアニメ演出家の男性(43)を威力業務妨害容疑で逮捕。横浜市の例と同じく、発信元のIPアドレスが一致したことが理由だ。男性は9月14日に偽計業務妨害罪で起訴。8月1日に日航に対してメールで送られた爆破予告も、同じ理由で男性が送信したものと疑われた。

9月1日には福岡市の男性(28)が、14日には三重県津市の男性(28)が相次ぎ逮捕された。

しかし、これらはいずれも、真犯人が被害者になりすまして送ったものだった。10月9日から10日にかけて、真犯人を名乗る犯行声明メールが落合洋司弁護士やTBSに届いた。メール内容に犯人しか知り得ない情報が含まれていたため、捜査機関などは真犯人と断定。先の4人は誤認逮捕だったことが判明した。

「高いプログラミングスキルは必要ない」

大阪の男性ら3人の誤認逮捕を引き起こした遠隔操作ウイルスは「(既に存在するウイルスを改変した)亜種ではなく、一から開発した」(犯行声明より)。作成に使われたソフト「VisualStudio2010」の価格は数万~数十万円で「高価なためプロの犯行ではないか」という見方もあった。

しかし、情報セキュリティーの専門家らは、一連の犯行に「高いプログラミングスキルは必要ない」と口をそろえる。ウイルスのプログラミング構成やその作動の仕方を子細に分析すると、初歩的なミスが目立つためだ。

「どうも犯人は、ウイルス作成にさほど慣れていないのではないか」。検体を解析したラックサイバーセキュリティ研究所の中津留勇氏はこう指摘する。

「遠隔操作ウイルス」は無料ソフトに見せかけて複数種類が配布されていた。中津留氏が解析したウイルス検体はそのうちの「Chikan.zip」という名前で、無料のテキスト編集ソフトを装い、ネット上のデータ保管サービス「Dropbox(ドロップボックス)」に置かれていたとみられている。

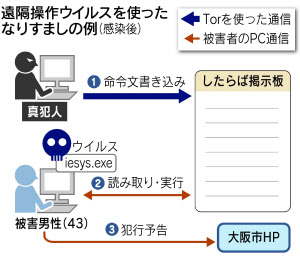

ウイルス入りと知らずにこのファイルを解凍すると「Chikan.exe」という実行ファイルが現れ、これを単なるソフトと思い込んでクリックすると、ウイルスの本体である「iesys.exe」がパソコンに取り込まれてしまう。

そして「iesys.exe」が、インターネット掲示板「したらば掲示板」(ライブドアが運営)に定期的にアクセスし、犯行用の命令文を読み込んで実行。最終的には、何も知らずに無料ソフトを入手した一般の人のパソコンから、犯罪予告が発信されてしまった。

初歩的なミスが目立つウイルス

セキュリティー専門家らが指摘するウイルスの「初歩的なミス」は次のようなものだ。

まず命令文を書き込む際の暗号処理の一部が、別のサイトと完全に一致した。コピーしてそのまま用いた可能性があるという。エンジニアが必ず考慮するはずの、プログラムのエラー処理も抜け落ちていた。

感染を見抜かれないようにする工夫はあった。「Chikan.zip」の中には、ウイルス実行後にプログラム本体を削除するためのプログラムも含まれていたが、中津留氏の解析によると、そのプログラム自体は消えずに残ってしまう仕様だった。ウイルスには「発見や停止ができないように細工されたものが多い」(同氏)が、今回の検体はパソコンの処理速度が遅くなり、(プログラムが動作していることを示す)タスクマネージャーにも表示されていた。

事実、誤認逮捕された3人のうち三重県の男性(28)は異変に気付き、手動でウイルスのプログラムを停止している。横浜市の小学校の「襲撃予告」でも、JavaScript(ジャバスクリプト)など、標準的なプログラミングの知識があれば作成可能だという。

にも関わらず、警察がいまだ犯人にたどり着けないのはなぜなのか。そのカギは犯人が使った「Tor(トーア)」と呼ぶ匿名化の技術にある。

タマネギ状に暗号化 真犯人の隠れみの「Tor(トーア)」

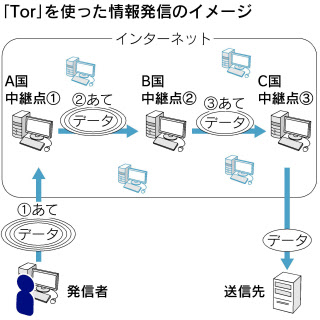

Torとは「The onion router」の略。ネット上で情報の発信元を特定できないよう何重にも匿名化を施す技術だ。解読するためには、タマネギの皮を1枚ずつはぐように、中継点ごとに暗号化されたデータを読み解かなければならない。米海軍も出資していた米国の研究機関で開発された。Torのソフトは公式サイトから無料で入手でき、過去1年間で約3600万件ダウンロードされた。世界中に約4000箇所の中継点がある。

Torの仕組みに詳しいNTTコミュニケーションズの北河拓士氏(セキュリティソリューション担当)によれば、情報の発信者がTorを使って発信した情報は暗号化され、3カ所の中継点を経由して受信者に届く。中継点にはそれぞれのIPアドレスと、次の中継点までの暗号の鍵があるが、これらの情報は次の中継点までしか引き継がれない。

つまり受信者に情報が届いた時、IPアドレスなどの接続情報は直近の3カ所目の中継点のものしかなく、1カ所目、2カ所目が世界のどこを経由したのか分からない。どの国の中継点に接続するかは発信者が選択でき、接続中にランダムに変更も可能だ。

犯人はこの「隠れ蓑(みの)」に身を包んだ上で、ウイルスなどでワナをしかけた。その舞台となったのがネット上の巨大掲示板「2ちゃんねる」だ。

犯行の舞台は「巨大掲示板」

ウイルスや不正プログラムの罠(わな)に引っ掛からないためには「怪しげなリンクをクリックしない」「発行元不明のソフトはダウンロード、実行しない」ことが大原則。それを徹底すれば最低限の防御はできるが、今回の真犯人は掲示板とその利用者の性格をよく理解した上で罠をしかけていた。

一連の事件に詳しいセキュリティー会社ラックの西本逸郎専務理事は「ついリンクをクリックしてしまうのは、ネットユーザーであれば無理もない」と話す。

犯人はどうやってリンクをクリックさせるよう誘導したのか。

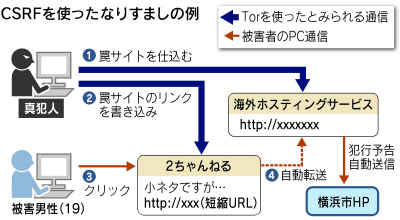

横浜市の小学校襲撃予告で犯人が使ったのは、CSRF(クロスサイト・リクエスト・フォージェリ)といわれる手法。不正プログラムを仕込んだウェブサイトのリンクをクリックしただけで、意図せず別のサイトに書き込みをさせられるものだ。書き込まれるサイト側で防ぐ手段もあるが、襲撃予告が送られた横浜市の「市民からの提案」投稿用フォームには、当時対策が施されていなかった(10月17日に対応ずみ)。

真犯人はまず犯罪予告を送信する不正プログラムを、Torを使って海外ホスティングサービスに仕込んだ。仕込み先のリンクを怪しまれないよう短縮URLにした上、「小ネタですが…」とだけ書いて2ちゃんねるに投稿。その際にもTorを利用したと見られ、自身の身元を厳重に隠した。

このリンクを反射的にクリックしたと思われる杉並区の男性のパソコンから、自動で横浜市ホームページに脅迫文が送られた。

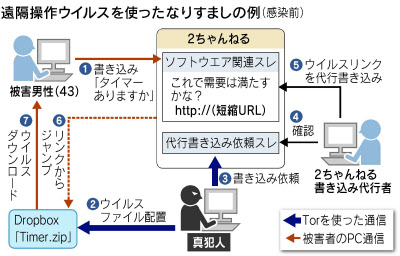

大阪府ほか3県の遠隔操作ウイルスに関してはより狡猾だ。例えば大阪市の事例では、犯人は同じく「2ちゃんねる」内の「ソフトウェア板」内の「気軽に『こんなソフトありませんか?』Part.149」内で獲物を探した。おすすめのソフトをユーザーが紹介しあうスレッドで、「違法行為は禁止」と明示もされている。

ここに「英単語を覚えるためのタイマーソフトが欲しい」と書き込んだ男性に対して、善意の人を装い「これで需要は満たすかな?」とウイルス入りファイルを配置した短縮URLを案内。「ソフトウェア板」はTorからの書き込み制限があったため、2ちゃんねる内に別途存在する「代行掲示板」にTorでアクセス、無関係の第三者に書き込みを依頼した。

単なるタイマーソフトとばかり思い込んだ男性が、真犯人があらかじめTorを使って米ファイル共有サービス「Dropbox」にアップロードしておいた「Timer.zip」ファイルをダウンロード。実行し感染、パソコンを踏み台に大阪市ホームページに対して犯罪予告をさせられた。

真犯人は感染したパソコンへの命令文などを複数回「したらば」に書き込む際もTorを利用していた。「したらば」では、Torからの書き込みは禁止されていない。こうした掲示板ごとの性質を熟知しており、使い分けたと見られる。

進まぬ捜査、ネットの「自由」も障壁に

警視庁や大阪府警などの合同捜査本部は12日、犯行声明メールの送信元を特定するため、経由したサーバーのある米国に警視庁の捜査員ら5人を派遣した。米連邦捜査局(FBI)に通信記録の解析を求めるという。真犯人から10月に都内の弁護士とTBSに送られた犯行声明メールは最後に米国と欧州を経由していたことが判明しているが、真犯人の犯行声明から1カ月以上経過しても進展がないのはなぜか。ネットの「自由」も障壁の1つだ。

今回はたまたま愉快犯に利用されたTorだが、言論の自由を守るために活用される例もある。利用者が多い国トップ10には、イランやシリアなどがランクインしている。これらの国々では、国家権力による検閲をくぐり抜けるための貴重なツールだ。機密情報を収集して公開するWebサイト「ウィキリークス(Wikileaks)」へのアクセスにも使われていた。利用方法によって毒にも薬にもなるため、一律に規制すればいいかというと議論が分かれるところだ。

今回犯人が経由したとされる米国や欧州の中継地点は、これら検閲禁止に賛同する人権保護団体や大学の研究者によって管理されているものも多いという。そこに問い合わせをしたとしても、「容易に接続情報を開示するとは思えない」(北河氏)。

13日には真犯人を名乗る人物から「ミスしました」とするメールが、弁護士や報道機関などに届いた。添付されていた画像の位置情報を手掛かりに、捜査本部は捜査員を派遣。しかし真犯人につながる情報は14日夜の時点では見つかっていない。画像の位置情報は編集可能で、警視庁などの合同捜査本部は真犯人が捜査のかく乱を狙った可能性があるとみている。

ネット上には「(かく乱だとしても)捜査しない訳にいかないから大変だ」と理解を示す声がある一方、「今度は位置情報から、無関係の人が引っ張られるのでは」と危惧する声も挙がっている。

こうした声を生んだ責任の一端は、ネット犯罪に不慣れな捜査機関にもある。そしてそれこそが、遠隔操作によって悪用されたパソコンを使っていた一般の人が誤認逮捕されるという「もう1つの脅威」だ。

「2秒間で300文字打ち込んだ」と自白

一連の事件では、誤認逮捕された4人のうち2人が自白している。中には技術的に実現不可能な内容も含まれている。

例えば7月に逮捕された杉並区の男性(19)の場合、当初は「何もしていない。不当逮捕だ」と容疑を否認。しかし後の検察の取り調べには一転して容疑を認め、8月に保護観察処分となった。

横浜市のサイトに送られた脅迫文は約300文字で、男性のパソコンが市のサイトにアクセスしてから約2秒間で送信されている。男性は取り調べで「2秒間で300文字を一心不乱に打ち込んだ」と"自白した"とされた。しかし同じキーを押しっぱなしで連打したとしても、2秒間で書き込める文字数はせいぜい10~20文字前後だ。誰もが試せばすぐ分かる内容に、民間のデジタルフォレンジック(鑑識)会社の担当者は「明らかなシナリオ破綻」と指摘する。

捜査機関が逮捕の根拠にしたのは、踏み台になった被害者らのパソコンのIPアドレスだ。しかし民間のデジタル鑑識会社の担当者は「IPアドレスは車のナンバーと同じ。交通事故を起こした車を割り出す際、ナンバーから持ち主が分かっても、その時間に本当に運転していたか裏付けをとる。なぜサイバー犯罪では、それを行わなかったのか」と首をかしげる。

誤認逮捕のリスクを減らすためには

今回の事件で「大したスキルがなくてもウイルスが作れ、実際に感染させられるということがわかってしまった」(西本氏)。今後、より巧妙な手口の模倣犯が出ないとも限らない。気づかないうちに遠隔操作され、ある日突然誤認逮捕されたらどうすればよいのか。

複数の弁護士は「まずは、やっていないことなのに、取り調べ時の圧力に屈して自白しないこと」と口をそろえる。もっとも、今回は杉並区の男性(19)は約1カ月半拘束、大阪府や福岡市の男性らも1カ月近く勾留されている。相当な精神的負担を伴う上、たとえ不起訴になっても学校、会社などの社会生活に支障がでるのは必至だ。

こうしたリスクを減らすためには、まずウイルスやCSRFなどの不正プログラムに引っ掛かるリスクを減らすことが重要だ。ネットの利益は享受しつつ、リスクを最大限に減らすにはどうしたらよいのか。

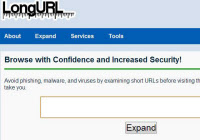

今回の「なりすまし」は、いずれも悪意が込められたリンクをクリックしたことに端を発している。横浜市や大阪市への脅迫では、いずれも犯人によって短縮URLにされていた。「人間、どうしても見たいリンクもある」(西本氏)が、まず短縮URLはクリック前に一呼吸おいた方がよいだろう。

元のURLにはリンク先のサイトやサービス名が含まれている場合が多く、検索などによってその真偽を確認することができる。

ここで北河氏が薦めるのが「LongURL」というサイトだ。変換窓に短縮URLを入力し、変換ボタンをクリックするだけで元のURLを表示してくれる。

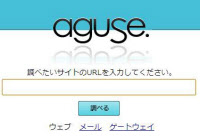

それでも予想がつかない場合、「怪しいサイトは代理で調べてもらうという発想」で西本氏が薦めるのが「aguse(アグース)」だ。サイトのURLを入力するだけで代理でアクセスし、スクリーンショットを表示してくれる。サーバー情報の表示やマルウエアの検出も行う。ウイルスのパターン定義ファイルは、ロシアの情報セキュリティー大手カスペルスキー研究所のものが使われており、1時間おきに更新されているという。誰でも無料で利用できる。

遠隔操作ウイルスについては、犯人は無料ソフトに見せかけて配布に成功している。「ウイルスソフトでチェックすればよい」と思うかもしれないが、対策ソフトでは今回のような新型ウイルスは検出できない場合が多い。

国内の対策ソフト3大シェアを誇るトレンドマイクロ、シマンテック、マカフィーのウイルス定義ファイルが更新されたのは、いずれも騒動の後。ウイルス作成者が、これらの対策ソフトで検出されないことを確認した上で攻撃に及ぶ場合もある。

インターネット上には無料ソフトが多数存在し、善意の開発者が作った非常に役立つものもある。企業が運営するおすすめソフトの紹介サイトなどを活用すれば、リスクを減らすことは可能だ。例えばソフトウエア販売のベクターの「ソフトライブラリ」(掲載数ウィンドウズ用約9万本・マック用1万本)やITニュースサービスのインプレスウォッチ(東京・千代田)が運営する「窓の杜」(掲載数ウィンドウズ用約1000本)などは、掲載されているものの約8割がフリーソフトで編集部が動作確認をすませている。

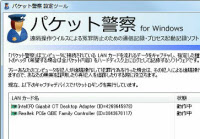

通信記録やソフト起動記録は残す

自身のパソコンのパケット通信記録や、ソフトウエアの起動記録を残しておくことも有効だ。筑波大学発ベンチャーのソフトイーサは10月22日、「パケット警察forWindows」を無料で公開。パケット通信やソフトウエアの起動記録が残るため、パソコンを遠隔操作された場合でも証拠になりうる。セキュリティー会社ネットエージェント(東京・墨田)も「PacketBlackHole Probe(パケットブラックホール プローブ)」のパケット記録機能を無料公開しており、同社のホームページからダウンロードできる。

突然逮捕された場合には、パソコンは押収されて「弁護士でも見られない」(日本大学法科大学院で刑事訴訟法を担当する早乙女宜宏弁護士)。ログを証拠として使うためには、「DropBox」や「Evernote(エバーノート)」など、外部のファイル共有サービス上に保存するなどの工夫が必要になる。「パケット警察forウィンドウズ」も、外部にログを直接保存する機能の実装を検討している。

事前に任意で事情聴取され「『逮捕されるかもしれない』と予測できる時は、ログを印刷して弁護士に渡しておくのも有効」(同弁護士)。早乙女弁護士は、依頼者にあらかじめ手渡されていた電磁記録のプリントを、弁護活動に活用したことがあるという。

スマートフォン(高機能携帯電話=スマホ)やタブレットの普及で、ネット人口は今後も増加する。公衆無線LANの整備やLTEの普及も相まって、ネットにアクセスする敷居はますます下がるだろう。「インターネットは街歩きと同じ。でも守ってくれる警察官はいない」(西本氏)。

同氏はこうも指摘する。「自分は今どんな街にいるのか。最大限、情報を集めて危険度を判断し、適切な装備を持つことが必要だ」。無限に広がり続けるネットの世界では、ある程度「自己責任」が求められる。そう覚悟することが、快適かつ安全にその利便性を享受する秘訣かもしれない。

(電子報道部 富谷瑠美)